セキュアコーディングとは?技術、標準、リソース

ソフトウェアの脆弱性が後回しにされたり、技術革新の妨げになったりすると、企業はデータ漏洩や風評被害、高額な法的責任への扉を開いてしまう。サイバー攻撃は、より強力な開発手法を用いれば防げたかもしれないコードの弱点を悪用することが多い。

セキュアコーディングは、開発の各段階にセキュリティ原則を組み込むことで、こうした課題に対処します。開発者は、脆弱性が発見されてから修正を実施するのではなく、インジェクション攻撃やクロスサイト・スクリプティング(XSS)などの一般的な脅威に対する保護を組み込んだコードを記述します。ここでは、セキュアコーディングが、信頼性の高い高品質のソフトウェアを提供しながら、企業のリスクを低減し、ユーザーの信頼を守り、規制要件を遵守する上でどのように役立つかを詳しく見ていきましょう。

セキュアコーディングとは?

セキュアコーディングとは、潜在的な脆弱性に対処するためにソフトウェアを記述する際に、セキュリティのベストプラクティスに従うという原則である。セキュアコーディングでは、セキュリティを開発の個別のフェーズとして扱うのではなく、初期の段階から実績のある安全策を統合し、開発者がコードセキュリティのオーナーシップを持ち、それを効果的に適用するスキルを身につけるようにする。

Open Worldwide Application Security Project(OWASP)やSoftware Engineering Institute(SEA)のCERT Division(CERT部門)のような組織によって作成された公認のセキュアコーディング標準は、攻撃者が悪用する一般的な落とし穴を回避しようとする開発者にとって、北極星のような役割を果たすことができる。これらの戦略を既存のワークフローに安全に実装するために、基礎的で実践的なセキュアコーディングスキルを継続的に積み重ねることは、今日のサイバーセキュリティの状況において譲れないことである。例えば、できるだけ多くのユーザー入力を検証することで SQL インジェクション攻撃を防ぐことができ、出力エンコーディングは XSS をブロックするのに役立ちます。これらやその他の安全なコーディングの実践は、侵害のリスクを低減し、進化するサイバー脅威に耐えることができる、より弾力性のあるアプリケーションにつながります。

なぜセキュアコーディングが重要なのか?

成功したサイバー攻撃の多くは、開発中に防ぐことができた脆弱性を悪用しているため、安全なコーディングは重要です。最初からセキュアな実践を優先することで、攻撃者がデータの漏洩や業務の妨害に利用できる欠陥を導入する可能性を減らすことができます。ソフトウェア開発ライフサイクル(SDLC)の各段階にセキュリティを組み込むことで、すべての機能、更新、統合が保護を念頭に置いて設計されるようになります。

開発中にリスクに積極的に対処することは、緊急パッチやダウンタイム、インシデント対応リソースを必要とするような導入後にリスクを修正するよりもはるかに低コストです。また、データ保護規制へのコンプライアンスも向上し、潜在的な罰金や法的課題を回避することができます。また、セキュアコーディングの実践は、消費者の企業に対する信頼を育み、強力なセキュリティをブランドの評判の一部にします。

一般的なコードのセキュリティ脆弱性

セキュアコーディングは、攻撃者が悪用する最も頻繁で危険な脆弱性に加え、AIコーディングツールの使用に伴うような新たな脅威ベクトルを防ぐことを目的としています。ここでは、いくつかの一般的な脆弱性の概要と、それらが引き起こす可能性のある被害、そしてセキュアコーディングがどのようにそれらを軽減するのに役立つかについて説明します。

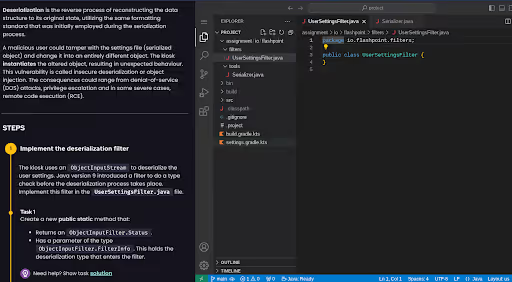

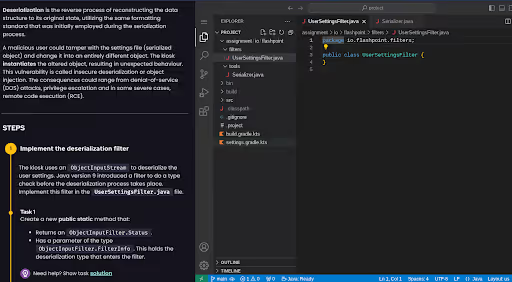

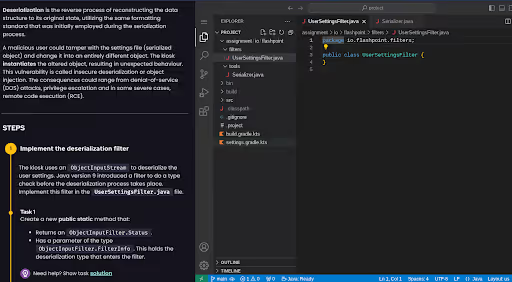

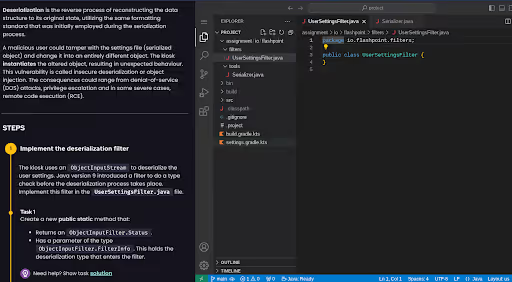

デシリアライズの欠陥

デシリアライズの欠陥は、アプリケーションが適切な検証を行わずに外部ソースからデータを受け入れ、処理した場合に発生します。シリアライゼーションは、オブジェクトを保存または送信できる形式に変換し、デシリアライゼーションは、それらのオブジェクトを使用できるように再構築します。デシリアライズの欠陥の影響は深刻で、任意のコードの実行や特権の昇格につながる可能性があります。セキュアコーディングでは、信頼され検証されたデータのみがデシリアライズされるようにし、信頼されていない入力のネイティブなデシリアライズを可能な限り完全に避けることで、この問題に対処します。

インジェクション攻撃

インジェクション攻撃は、攻撃者がアプリケーションのコマンドやクエリの一部として解釈される入力を提供した場合に起 こります。最もよく知られたタイプは SQL インジェクションで、悪意のある SQL 文がクエリに挿入され、データベー スの内容にアクセスしたり、内容を変更したりします。その他のタイプには、攻撃者が任意のコマンドを実行するコマンドインジェクションや、LDAP(Lightweight Directory Access Protocol)インジェクションがあります。インジェクション攻撃の結果は、不正なデータアクセスや削除からシステムの完全な侵害まで、多岐にわたります。インジェクション攻撃がもたらす結果は、データへの不正アクセスや削除からシステムの完全な侵害まで、多岐にわたります。セキュアコーディングは、パラメータ化されたクエリやプリペアドステートメントを使用し、処理される前に信頼できないデータをエスケープし、厳密な入力検証を実施することで、インジェクションの脆弱性を防ぐのに役立ちます。これらや他の安全なコーディングの実践は、攻撃者がアプリケーションの意図した振る舞いを変更するのを阻止することができます。

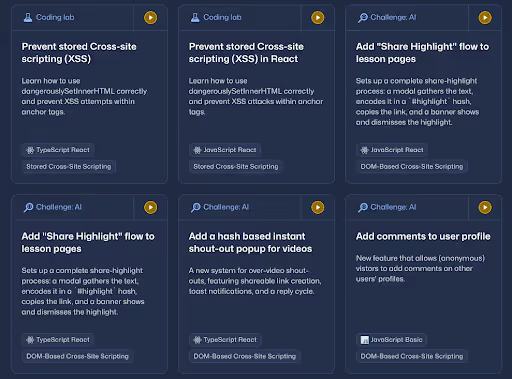

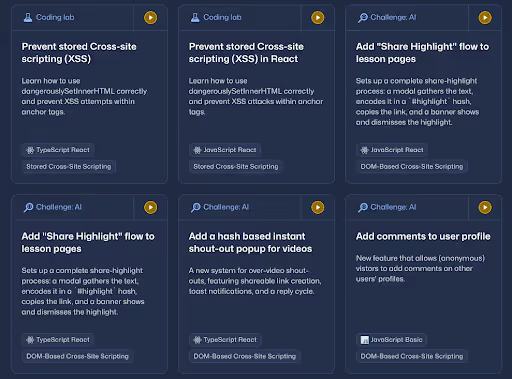

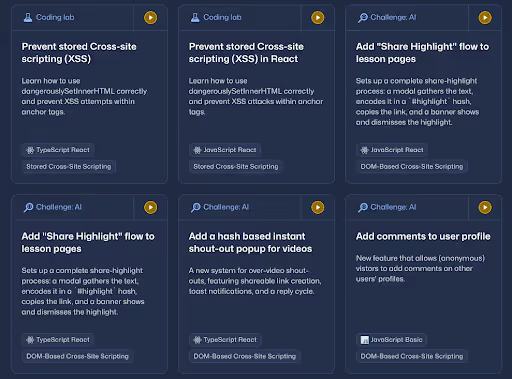

クロスサイトスクリプティング(XSS

クロスサイト・スクリプティング(XSS)は、他のユーザが閲覧するページに悪意のあるスクリプトを挿入することで、ウェブ・アプリケーションを標的にするインジェクション攻撃の一種です。これは通常、アプリケーションの出力に検証されていないユーザ入力が含まれる場合に起こります。他のユーザのブラウザがそのページを表示すると、悪意のあるスクリプトが実行され、クッキーを盗んだり、キー入力をキャプチャしたり、悪意のあるサイトにリダイレクトしたりする可能性があります。

XSSの影響には、セッションのハイジャックや個人情報の盗難などがあります。企業にとって、これは顧客の信頼を損ない、機密データが漏洩した場合には規制上の問題に発展する可能性があります。セキュアコーディングでは、ユーザーが提供するすべての入力を表示前にサニタイズおよびエンコードし、出力を自動的にエスケープするフレームワークを使用し、コンテンツセキュリティポリシー(CSP)を実装して実行可能なスクリプトを制限することで、XSSに対処します。

アクセス制御

アクセス・コントロールの脆弱性は、ユーザが何を見たり、何をしたりできるかについてのルールが適切に定義されたり、実施されなかったりする場合に発生します。壊れたアクセス・コントロールによって、攻撃者は意図されたユーザーの役割の制限を迂回し、潜在的に機密データを読んだり、記録を変更したり、特権ユーザーのみに意図されたアクションを実行したりすることができます。

アクセス制御の問題は重要な課題であり、特にAIコーディングツールはこの脆弱性クラスに効果的に対処するのに苦労しており、開発者のスキルと意識の必要性を浮き彫りにしている。アクセス制御が破られた場合の影響は大きい。例えば、攻撃者が管理者専用の機能にアクセスできれば、セキュリティ設定を無効にしたり、個人情報を抜き取ったり、他のユーザーになりすましたりすることができる。

セキュアコーディングプラクティスは、すべてのリクエストに対してサーバサイドの権限チェックを強制し、最小特権の原則に従い、セキュリティ対策として不明瞭さ(リンクの非表示など)のみに依存することを避けることで、これらのリスクに対抗します。さらに、厳密なアクセス制御テストを実施することで、これらの保護が長期にわたって強固に維持されるようになります。

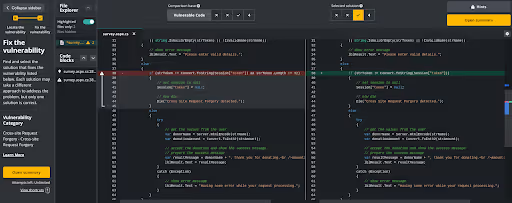

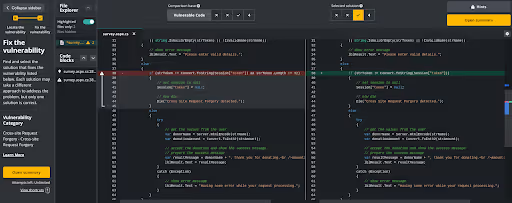

クロスサイト・リクエスト・フォージェリ(CSRF)

クロスサイト・リクエスト・フォージェリ(CSRF)攻撃は、ユーザが認証されている別のサイトで、望まないアクションを実行させます。例えば、送金、メールアドレスの変更、アカウント設定の変更などです。この攻撃が機能するのは、ブラウザが偽造されたリクエストに、クッキーのような有効な認証トークンを自動的に含めるからです。

セキュアコーディングでは、各ユーザセッションに固有のアンチ CSRF トークンを実装し、状態を変更するリクエストごとにそれを検証することで、CSRF を防御します。その他の防御策としては、重要なアクションには再認証を要求したり、クッキーに SameSite 属性を設定してクロスサイトリクエストで送信されないようにしたりします。これらの防御を開発ライフサイクルに組み込むことで、システムが正当で意図的なアクションのみを処理する可能性をより高くすることができます。

安全でない認証

安全でない認証は、ユーザの ID を検証するプロセスが弱い、予測可能である、またはその他の欠陥 がある場合に発生する。これは、不十分なパスワード・ポリシー、安全でないクレデンシャル保管、または多要素認証 (MFA)の欠如によって生じる。攻撃者は、ブルートフォース攻撃、クレデンシャル・スタッフィング、伝送中の暗号化されていないクレデンシャルの傍受など、さまざまな方法でこれらの弱点を突くことができる。安全でない認証の影響は、攻撃者がユーザー・アカウント、管理コントロール、機密データに直接アクセスできるようになるため、深刻です。いったん内部に侵入すると、さらにシステムを侵害したり、貴重な情報を持ち逃げしたりする可能性がある。

セキュアコーディングは、強力なパスワード要件の強制、保存されたクレデンシャルのハッシュ化とサ ルティング、すべての認証交換にHTTPSのようなセキュアなプロトコルの使用、検証の追加レイヤ ーを提供するMFAの統合によって、この脆弱性に対処する。開発者はまた、失敗した試行を制限し、不審な活動を早期に検出するようなログイン・メカニズムを設計し、認証システムが弱点ではなく強力な防御線として機能するようにする必要がある。

守るべき6つのセキュア・コーディング・プラクティス

安全なソフトウェアを構築するには、どのような脅威が存在するかを知るだけでは不十分です。実績のある安全なコーディングの実践とパターンを学び、取り入れることが必要です。以下のテクニックは、セキュリティをすべてのプロジェクトに不可欠なものにするために、開発者が実行可能なステップを提供する。

1.ユーザーアクセス制御の実装

上述したように、ユーザ・アクセス・コントロールとは、システム内の各ユーザ・ロールに権限を定義し、実施することを意味します。強力なアクセス・コントロールは、権限のないユーザーによる機密データの閲覧、記録の変更、管理操作の実行を防止します。また、ユーザー・アカウントが侵害された場合、攻撃者はそのアカウントの権限しか持たないため、被害が限定されます。

効果的なユーザー・アクセス・コントロールには、身元を確認するための強固な認証と、認証されたユーザーが要求されたアクションを実行する権限を持っていることを確認する権限チェックが必要です。最小特権の原則に沿うように、アクセス・コントロールの慣行を定期的に見直し、ユーザが業務を遂行するために必要な最小限のアクセス権しか与えないようにする必要があります。アクセス・コントロールはまた、ポリシーとシステム内のユーザーを常に最新の状態に保つための定期的なモニタリングと、異常なアクティビティに素早くフラグを立てる監査に依存しています。

2.データの検証とサニタイズ

データの検証およびサニタイズには、処理前に、すべての入力が期待されるフォーマット、タイプ、パターンに適合していることを確認し、潜在的に危険なコンテンツを削除するためにデータをクリーニングすることが含まれます。これらのプラクティスは、どのような外部ソースからの入力データにも適用されるべきである。なぜなら、信頼できるソースでさえも危険にさらされる可能性があるからである。バリデーションとサニタイズを開発プロセスに組み込むことで、インジェクション攻撃のような一般的な脅威に対してアプリケーションを強く保つことができます。

3.現代語で書く

セキュアなコーディングとは、コードの書き方だけではありません。また、そもそもセキュリティ上の欠陥が生じないようなツールや環境を選択することでもあります。最新の言語に完全に移行することは、多くの企業にとって現実的で効率的な選択肢ではないことが多いものの、少なくとも最新のプログラミング言語をある程度使用し、選択したすべての言語の最新バージョンを使用することで、ソフトウェアのセキュリティを向上させることができます。最新の言語やフレームワークは、通常、より優れたメモリ安全性、より強力な型チェック、一般的な脆弱性に対する組み込みの保護を提供する。例えば、RustやGoのような言語は安全性を念頭に設計されており、古い言語が陥りやすいバッファオーバーフローのような問題を防ぐのに役立っている。

JavaやPythonのような確立された言語は、モダナイズやセキュリティの確保が難しい場合がありますが、最新のリリースに対応することで、最新のセキュリティ機能やパフォーマンスの改善にアクセスできるようになります。多くのアップデートは、既知の脆弱性にパッチを当て、安全でない関数を廃止し、より安全なデフォルト設定を提供します。

4.コードの難読化

コードの難読化とは、ソースコードやコンパイルされたコードを、攻撃者が理解したり、リバースエンジニアリングしたり、操 作したりするのを難しくするプロセスです。難読化は、他のセキュリティ対策に取って代わるものではありませんが、アプリケーションのロジックや機密ルーチンを詮索好きな目から隠すことで、防御のもう一つの層を追加します。難読化には、変数や関数の名前を無意味な識別子に変更したり、コードを追跡しにくくするような方法でコードを再構築するような技法が含まれます。

目標は、攻撃者が脆弱性を発見し、悪用するために必要なコストと労力を上げることです。セキュアコーディングでは、難読化は他の強力なセキュリティプラクティスと一緒に機能し、あなたのアプリケーションを魅力的な ターゲットではなくします。

5.コードをスキャンして監視する

安全なコーディングの実践には、コードを積極的にスキャンし、監視することも重要です。静的アプリケーション・セキュリティ・テスト(SAST)ツールは、配備前に既知の脆弱性についてソースコードを分析し、動的アプリケーション・セキュリティ・テスト(DAST)ツールは、実行中のアプリケーションに悪用可能な欠陥がないかリアルタイムでテストします。両方のアプローチを組み合わせることで、早期に継続的に問題を発見することができます。

開発時にスキャンするだけでなく、運用時に継続的な監視を実施することが重要である。これには、異常なアクティビティに対するアラートの設定、セキュリティ・イベントのロギング、攻撃をリアルタイムで検出してブロックするためのランタイム・アプリケーション・セルフプロテクション(RASP)ツールの活用などが含まれる。定期的なスキャンと監視を行うことで、開発中に脆弱性がすり抜けたとしても、重大な被害が発生する前に迅速に対処できる可視性が確保される。

6.安全なコーディング標準を文書化し、実施する。

セキュアコーディング標準を文書化することは、あなたのチームがどのように安全で、保守可能で、準拠したコードを書くかを定義する明確な一連のガイドラインを作成することである。これらの標準は、入力検証、エラー処理、暗号化の実践、セッション管理のようなトピックに加え、あなたの技術スタックに特有の一般的な脆弱性への対処方法もカバーする必要がある。

このような標準を整備することで、若手エンジニアから上級アーキテクトに至るまで、すべての開発者が同じセキュリティ原則に従うことが保証される。これらの標準は、トレーニングや定期的な更新と組み合わせることで、開発プロセスを最新のセキュリティ要件に適合させ続ける生きたリソースとなる。

セキュアコーディングの標準とフレームワーク

独自のコーディング標準を作成する際に助けをお探しなら、以下の一般的なガイドラインが役立ちます。これらのガイドラインは、一般的な脆弱性に対処するためのさまざまなプラクティスをカバーしており、業界のベストプラクティスにコーディングの取り組みを合わせる方法を明確にするのに役立ちます。

OWASP セキュアコーディングの実践

OWASPは、セキュリティを最初から最後までコードに組み込むことを望む開発者にとって、最も広く認知されている情報源の1つである。OWASPは、OWASP Developer GuideやOWASP Top 10 のような主要なセキュアコーディングリソースを作成している。OWASP のアプローチは非常に実用的であり、開発者が開発中に適用できるチェックリストやコーディングのヒントを提供している。

OWASPガイドラインに従うことは、プロジェクト全体でセキュアなコーディングのための共通のベースラインを作成することにより、チームに利益をもたらす。OWASP は、新しい脅威ベクトルや攻撃テクニックを反映するために定期的に更新されるため、組織はこれを利用して、新たなリスクに先手を打つことができます。OWASPの原則をワークフローに組み込むことで、コード品質を向上させ、脆弱性を減らし、広く受け入れられている業界のガイドラインに合わせることができます。

NIST セキュアソフトウェア開発フレームワーク

米国国立標準技術研究所(NIST)は、より広範なサイバーセキュリティフレームワークとともに、包括的なセキュアコーディングガイダンスを発行しています。NIST セキュアソフトウェア開発フレームワーク(SSDF)は、高レベルのセキュアソフトウェア開発プラクティスに関する情報を提供するだけでなく、社内のチーム間およびチーム間の重要な問題に関するコミュニケーションを改善する共通の語彙を提供します。このフレームワークは、具体的な技法よりもむしろ成果に重点を置いているため、OWASP や SEI CERT Coding Standards のような他の標準を補完するものとして最適である。

SEI CERTコーディング基準

ソフトウェア工学研究所(SEI)の CERT 部門によって開発されたSEI CERT コーディング標準は、C、C++、Java、Perl を含む特定のプログラミング言語のセキュリティ脆弱性の防止に焦点を当てています。各言語固有の標準は、安全なコーディング規則、詳細な説明、および準拠コードと非準拠コードの両方の例を特徴としています。CERT コーディング標準は、特定のプログラミング言語のニュアンスや癖に対処しているため、これらの環境で作業する開発者にとって非常に価値があり、実行可能です。

マイクロソフト セキュリティ開発ライフサイクル

マイクロソフト社のセキュリティ開発ライフサイクル(SDL)は、セキュリティがソフトウェア開発プロセスの不可欠な一部となるように設計された一連の実践方法である。これには、脅威のモデル化、開発者向けのセキュリティトレーニング、ソフトウェアサプライチェーンの安全確保など、10の重要なトピックに関する推奨事項が含まれている。マイクロソフト社自身もこのアプローチを採用しているため、組織は、開発者、テスター、セキュリティチームが連携するテスト済みのプロセスから利益を得ることができる。

ISO/IEC 27001

ISO/IEC 27001は、情報セキュリティマネジメントシステム(ISMS)の規格として最もよく知られていますが、セキュアコーディングにも強い意味を持っています。ISO/IEC 27001 は、組織全体の ISMS を確立することに重点を置いていますが、セキュアコーディングに関する原則も含んでいます。これらの勧告は、セキュアコーディングの実施に取り組む際に、組織が従うことができるハイレベルなガイダンスを提供します。

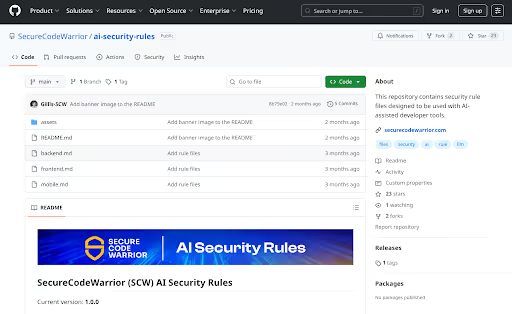

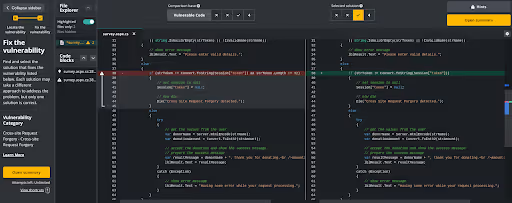

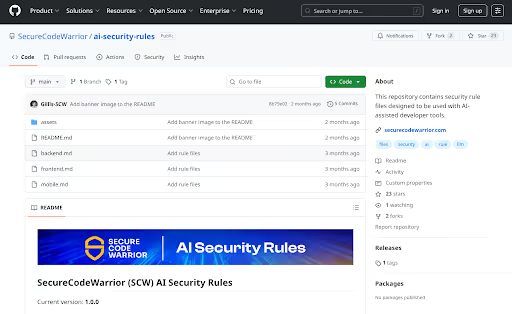

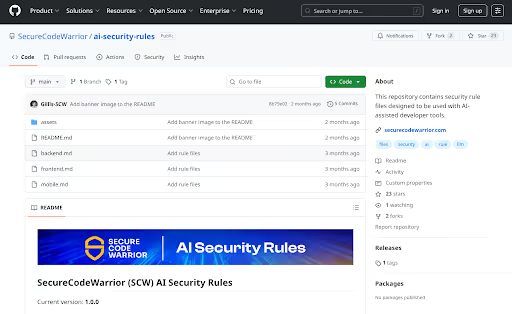

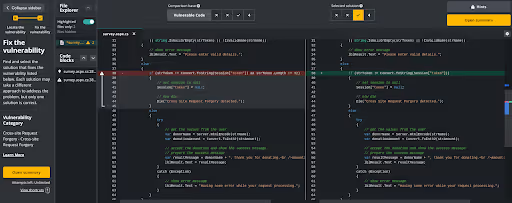

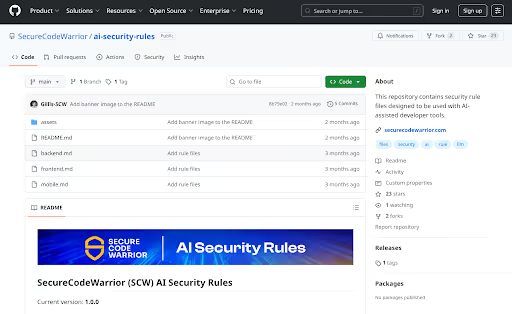

AIセキュリティ・ルール

AIコーディングツールはかつてないほど便利になりましたが、安全で正確なコードを作成できなければ、かえって害になることもあります。Secure Code Warrior AIセキュリティルールは、この種のものとしては初めて、GitHub Copilot、Cline、Cursor、WindsurfなどのAIツールで使用する安全なコーディングのベストプラクティスに関するガイダンスを提供します。これらのルールは、AIコーディングアシスタントを軌道に乗せ、安全でないコードのリスクを最小限に抑えるガードレールを設置します。

最初から安全なコードを作成する方法を学ぶ

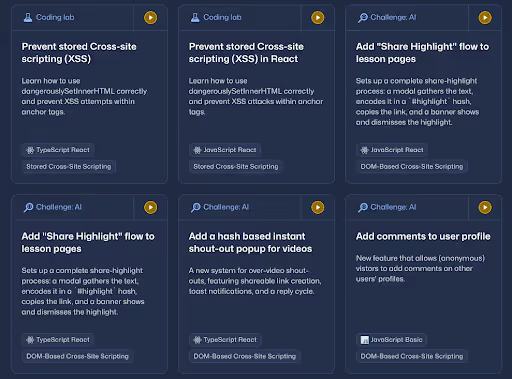

セキュアコーディングは、単なる技術的要件ではなく、ビジネス上の重要な利点です。チームが最初からセキュアなコードを記述すれば、コストのかかる脆弱性を防ぎ、データ漏洩のリスクを低減し、顧客が信頼できるソフトウェアを提供できます。しかし、セキュアコーディングのプラクティスをマスターすることは、構造化されたガイダンスなしでは特に困難です。開発者は、実世界での実践、進化する脅威に関する最新の知識、そして、コードのすべての行で自信を持ってセキュリティ原則を適用する方法を必要としています。

Secure Code WarriorISO 27001認証およびSOC 2準拠のアジャイルlearning platform、貴社のチームにまさにそれを提供します。言語固有のセキュリティのベストプラクティスに関するトレーニング、現実的なコーディング課題、さまざまな役割のために作成されたコンテンツにより、セキュリティは後回しにされがちでしたが、開発プロセスの自然な一部となります。開発者は、早期に脆弱性を特定して修正するスキルを身につけ、業界標準に準拠し、ソフトウェア開発ライフサイクル全体を通じてコードセキュリティの完全なオーナーシップを持つことができる。Secure Code Warrior 使用している企業が、ソフトウェアの脆弱性を53%削減し、最大1,400万ドルのコスト削減を実現し、開発者の92%が追加トレーニングを希望していることは驚くことではありません。

チームが初日から、より安全で強力なコードを書く方法を知りたい方は、 Secure Code Warrior デモを今すぐご予約ください。

Secure Code Warrior は、開発者がスキルを向上させる際に、セキュアコーディングをポジティブで魅力的な体験にします。私たちは、セキュリティに精通した開発者がコネクテッドワールドの日常的なスーパーヒーローになるように、それぞれのコーダーが好む学習経路に沿って指導します。

Secure Code Warrior は、ソフトウェア開発ライフサイクル全体にわたってコードを保護し、サイバーセキュリティを最優先とする企業文化を創造するために、お客様の組織を支援します。AppSec マネージャー、開発者、CISO、またはセキュリティに関わるすべての人が、安全でないコードに関連するリスクを減らすことができるよう、支援します。

デモを予約するSecure Code Warrior は、開発者がスキルを向上させる際に、セキュアコーディングをポジティブで魅力的な体験にします。私たちは、セキュリティに精通した開発者がコネクテッドワールドの日常的なスーパーヒーローになるように、それぞれのコーダーが好む学習経路に沿って指導します。

この記事はSecure Code Warriorの業界専門家チームは、安全なソフトウェアを最初から構築するための知識とスキルを開発者に提供することに尽力しています。安全なコーディングの実践、業界のトレンド、実際の洞察に関する深い専門知識を活用します。

ソフトウェアの脆弱性が後回しにされたり、技術革新の妨げになったりすると、企業はデータ漏洩や風評被害、高額な法的責任への扉を開いてしまう。サイバー攻撃は、より強力な開発手法を用いれば防げたかもしれないコードの弱点を悪用することが多い。

セキュアコーディングは、開発の各段階にセキュリティ原則を組み込むことで、こうした課題に対処します。開発者は、脆弱性が発見されてから修正を実施するのではなく、インジェクション攻撃やクロスサイト・スクリプティング(XSS)などの一般的な脅威に対する保護を組み込んだコードを記述します。ここでは、セキュアコーディングが、信頼性の高い高品質のソフトウェアを提供しながら、企業のリスクを低減し、ユーザーの信頼を守り、規制要件を遵守する上でどのように役立つかを詳しく見ていきましょう。

セキュアコーディングとは?

セキュアコーディングとは、潜在的な脆弱性に対処するためにソフトウェアを記述する際に、セキュリティのベストプラクティスに従うという原則である。セキュアコーディングでは、セキュリティを開発の個別のフェーズとして扱うのではなく、初期の段階から実績のある安全策を統合し、開発者がコードセキュリティのオーナーシップを持ち、それを効果的に適用するスキルを身につけるようにする。

Open Worldwide Application Security Project(OWASP)やSoftware Engineering Institute(SEA)のCERT Division(CERT部門)のような組織によって作成された公認のセキュアコーディング標準は、攻撃者が悪用する一般的な落とし穴を回避しようとする開発者にとって、北極星のような役割を果たすことができる。これらの戦略を既存のワークフローに安全に実装するために、基礎的で実践的なセキュアコーディングスキルを継続的に積み重ねることは、今日のサイバーセキュリティの状況において譲れないことである。例えば、できるだけ多くのユーザー入力を検証することで SQL インジェクション攻撃を防ぐことができ、出力エンコーディングは XSS をブロックするのに役立ちます。これらやその他の安全なコーディングの実践は、侵害のリスクを低減し、進化するサイバー脅威に耐えることができる、より弾力性のあるアプリケーションにつながります。

なぜセキュアコーディングが重要なのか?

成功したサイバー攻撃の多くは、開発中に防ぐことができた脆弱性を悪用しているため、安全なコーディングは重要です。最初からセキュアな実践を優先することで、攻撃者がデータの漏洩や業務の妨害に利用できる欠陥を導入する可能性を減らすことができます。ソフトウェア開発ライフサイクル(SDLC)の各段階にセキュリティを組み込むことで、すべての機能、更新、統合が保護を念頭に置いて設計されるようになります。

開発中にリスクに積極的に対処することは、緊急パッチやダウンタイム、インシデント対応リソースを必要とするような導入後にリスクを修正するよりもはるかに低コストです。また、データ保護規制へのコンプライアンスも向上し、潜在的な罰金や法的課題を回避することができます。また、セキュアコーディングの実践は、消費者の企業に対する信頼を育み、強力なセキュリティをブランドの評判の一部にします。

一般的なコードのセキュリティ脆弱性

セキュアコーディングは、攻撃者が悪用する最も頻繁で危険な脆弱性に加え、AIコーディングツールの使用に伴うような新たな脅威ベクトルを防ぐことを目的としています。ここでは、いくつかの一般的な脆弱性の概要と、それらが引き起こす可能性のある被害、そしてセキュアコーディングがどのようにそれらを軽減するのに役立つかについて説明します。

デシリアライズの欠陥

デシリアライズの欠陥は、アプリケーションが適切な検証を行わずに外部ソースからデータを受け入れ、処理した場合に発生します。シリアライゼーションは、オブジェクトを保存または送信できる形式に変換し、デシリアライゼーションは、それらのオブジェクトを使用できるように再構築します。デシリアライズの欠陥の影響は深刻で、任意のコードの実行や特権の昇格につながる可能性があります。セキュアコーディングでは、信頼され検証されたデータのみがデシリアライズされるようにし、信頼されていない入力のネイティブなデシリアライズを可能な限り完全に避けることで、この問題に対処します。

インジェクション攻撃

インジェクション攻撃は、攻撃者がアプリケーションのコマンドやクエリの一部として解釈される入力を提供した場合に起 こります。最もよく知られたタイプは SQL インジェクションで、悪意のある SQL 文がクエリに挿入され、データベー スの内容にアクセスしたり、内容を変更したりします。その他のタイプには、攻撃者が任意のコマンドを実行するコマンドインジェクションや、LDAP(Lightweight Directory Access Protocol)インジェクションがあります。インジェクション攻撃の結果は、不正なデータアクセスや削除からシステムの完全な侵害まで、多岐にわたります。インジェクション攻撃がもたらす結果は、データへの不正アクセスや削除からシステムの完全な侵害まで、多岐にわたります。セキュアコーディングは、パラメータ化されたクエリやプリペアドステートメントを使用し、処理される前に信頼できないデータをエスケープし、厳密な入力検証を実施することで、インジェクションの脆弱性を防ぐのに役立ちます。これらや他の安全なコーディングの実践は、攻撃者がアプリケーションの意図した振る舞いを変更するのを阻止することができます。

クロスサイトスクリプティング(XSS

クロスサイト・スクリプティング(XSS)は、他のユーザが閲覧するページに悪意のあるスクリプトを挿入することで、ウェブ・アプリケーションを標的にするインジェクション攻撃の一種です。これは通常、アプリケーションの出力に検証されていないユーザ入力が含まれる場合に起こります。他のユーザのブラウザがそのページを表示すると、悪意のあるスクリプトが実行され、クッキーを盗んだり、キー入力をキャプチャしたり、悪意のあるサイトにリダイレクトしたりする可能性があります。

XSSの影響には、セッションのハイジャックや個人情報の盗難などがあります。企業にとって、これは顧客の信頼を損ない、機密データが漏洩した場合には規制上の問題に発展する可能性があります。セキュアコーディングでは、ユーザーが提供するすべての入力を表示前にサニタイズおよびエンコードし、出力を自動的にエスケープするフレームワークを使用し、コンテンツセキュリティポリシー(CSP)を実装して実行可能なスクリプトを制限することで、XSSに対処します。

アクセス制御

アクセス・コントロールの脆弱性は、ユーザが何を見たり、何をしたりできるかについてのルールが適切に定義されたり、実施されなかったりする場合に発生します。壊れたアクセス・コントロールによって、攻撃者は意図されたユーザーの役割の制限を迂回し、潜在的に機密データを読んだり、記録を変更したり、特権ユーザーのみに意図されたアクションを実行したりすることができます。

アクセス制御の問題は重要な課題であり、特にAIコーディングツールはこの脆弱性クラスに効果的に対処するのに苦労しており、開発者のスキルと意識の必要性を浮き彫りにしている。アクセス制御が破られた場合の影響は大きい。例えば、攻撃者が管理者専用の機能にアクセスできれば、セキュリティ設定を無効にしたり、個人情報を抜き取ったり、他のユーザーになりすましたりすることができる。

セキュアコーディングプラクティスは、すべてのリクエストに対してサーバサイドの権限チェックを強制し、最小特権の原則に従い、セキュリティ対策として不明瞭さ(リンクの非表示など)のみに依存することを避けることで、これらのリスクに対抗します。さらに、厳密なアクセス制御テストを実施することで、これらの保護が長期にわたって強固に維持されるようになります。

クロスサイト・リクエスト・フォージェリ(CSRF)

クロスサイト・リクエスト・フォージェリ(CSRF)攻撃は、ユーザが認証されている別のサイトで、望まないアクションを実行させます。例えば、送金、メールアドレスの変更、アカウント設定の変更などです。この攻撃が機能するのは、ブラウザが偽造されたリクエストに、クッキーのような有効な認証トークンを自動的に含めるからです。

セキュアコーディングでは、各ユーザセッションに固有のアンチ CSRF トークンを実装し、状態を変更するリクエストごとにそれを検証することで、CSRF を防御します。その他の防御策としては、重要なアクションには再認証を要求したり、クッキーに SameSite 属性を設定してクロスサイトリクエストで送信されないようにしたりします。これらの防御を開発ライフサイクルに組み込むことで、システムが正当で意図的なアクションのみを処理する可能性をより高くすることができます。

安全でない認証

安全でない認証は、ユーザの ID を検証するプロセスが弱い、予測可能である、またはその他の欠陥 がある場合に発生する。これは、不十分なパスワード・ポリシー、安全でないクレデンシャル保管、または多要素認証 (MFA)の欠如によって生じる。攻撃者は、ブルートフォース攻撃、クレデンシャル・スタッフィング、伝送中の暗号化されていないクレデンシャルの傍受など、さまざまな方法でこれらの弱点を突くことができる。安全でない認証の影響は、攻撃者がユーザー・アカウント、管理コントロール、機密データに直接アクセスできるようになるため、深刻です。いったん内部に侵入すると、さらにシステムを侵害したり、貴重な情報を持ち逃げしたりする可能性がある。

セキュアコーディングは、強力なパスワード要件の強制、保存されたクレデンシャルのハッシュ化とサ ルティング、すべての認証交換にHTTPSのようなセキュアなプロトコルの使用、検証の追加レイヤ ーを提供するMFAの統合によって、この脆弱性に対処する。開発者はまた、失敗した試行を制限し、不審な活動を早期に検出するようなログイン・メカニズムを設計し、認証システムが弱点ではなく強力な防御線として機能するようにする必要がある。

守るべき6つのセキュア・コーディング・プラクティス

安全なソフトウェアを構築するには、どのような脅威が存在するかを知るだけでは不十分です。実績のある安全なコーディングの実践とパターンを学び、取り入れることが必要です。以下のテクニックは、セキュリティをすべてのプロジェクトに不可欠なものにするために、開発者が実行可能なステップを提供する。

1.ユーザーアクセス制御の実装

上述したように、ユーザ・アクセス・コントロールとは、システム内の各ユーザ・ロールに権限を定義し、実施することを意味します。強力なアクセス・コントロールは、権限のないユーザーによる機密データの閲覧、記録の変更、管理操作の実行を防止します。また、ユーザー・アカウントが侵害された場合、攻撃者はそのアカウントの権限しか持たないため、被害が限定されます。

効果的なユーザー・アクセス・コントロールには、身元を確認するための強固な認証と、認証されたユーザーが要求されたアクションを実行する権限を持っていることを確認する権限チェックが必要です。最小特権の原則に沿うように、アクセス・コントロールの慣行を定期的に見直し、ユーザが業務を遂行するために必要な最小限のアクセス権しか与えないようにする必要があります。アクセス・コントロールはまた、ポリシーとシステム内のユーザーを常に最新の状態に保つための定期的なモニタリングと、異常なアクティビティに素早くフラグを立てる監査に依存しています。

2.データの検証とサニタイズ

データの検証およびサニタイズには、処理前に、すべての入力が期待されるフォーマット、タイプ、パターンに適合していることを確認し、潜在的に危険なコンテンツを削除するためにデータをクリーニングすることが含まれます。これらのプラクティスは、どのような外部ソースからの入力データにも適用されるべきである。なぜなら、信頼できるソースでさえも危険にさらされる可能性があるからである。バリデーションとサニタイズを開発プロセスに組み込むことで、インジェクション攻撃のような一般的な脅威に対してアプリケーションを強く保つことができます。

3.現代語で書く

セキュアなコーディングとは、コードの書き方だけではありません。また、そもそもセキュリティ上の欠陥が生じないようなツールや環境を選択することでもあります。最新の言語に完全に移行することは、多くの企業にとって現実的で効率的な選択肢ではないことが多いものの、少なくとも最新のプログラミング言語をある程度使用し、選択したすべての言語の最新バージョンを使用することで、ソフトウェアのセキュリティを向上させることができます。最新の言語やフレームワークは、通常、より優れたメモリ安全性、より強力な型チェック、一般的な脆弱性に対する組み込みの保護を提供する。例えば、RustやGoのような言語は安全性を念頭に設計されており、古い言語が陥りやすいバッファオーバーフローのような問題を防ぐのに役立っている。

JavaやPythonのような確立された言語は、モダナイズやセキュリティの確保が難しい場合がありますが、最新のリリースに対応することで、最新のセキュリティ機能やパフォーマンスの改善にアクセスできるようになります。多くのアップデートは、既知の脆弱性にパッチを当て、安全でない関数を廃止し、より安全なデフォルト設定を提供します。

4.コードの難読化

コードの難読化とは、ソースコードやコンパイルされたコードを、攻撃者が理解したり、リバースエンジニアリングしたり、操 作したりするのを難しくするプロセスです。難読化は、他のセキュリティ対策に取って代わるものではありませんが、アプリケーションのロジックや機密ルーチンを詮索好きな目から隠すことで、防御のもう一つの層を追加します。難読化には、変数や関数の名前を無意味な識別子に変更したり、コードを追跡しにくくするような方法でコードを再構築するような技法が含まれます。

目標は、攻撃者が脆弱性を発見し、悪用するために必要なコストと労力を上げることです。セキュアコーディングでは、難読化は他の強力なセキュリティプラクティスと一緒に機能し、あなたのアプリケーションを魅力的な ターゲットではなくします。

5.コードをスキャンして監視する

安全なコーディングの実践には、コードを積極的にスキャンし、監視することも重要です。静的アプリケーション・セキュリティ・テスト(SAST)ツールは、配備前に既知の脆弱性についてソースコードを分析し、動的アプリケーション・セキュリティ・テスト(DAST)ツールは、実行中のアプリケーションに悪用可能な欠陥がないかリアルタイムでテストします。両方のアプローチを組み合わせることで、早期に継続的に問題を発見することができます。

開発時にスキャンするだけでなく、運用時に継続的な監視を実施することが重要である。これには、異常なアクティビティに対するアラートの設定、セキュリティ・イベントのロギング、攻撃をリアルタイムで検出してブロックするためのランタイム・アプリケーション・セルフプロテクション(RASP)ツールの活用などが含まれる。定期的なスキャンと監視を行うことで、開発中に脆弱性がすり抜けたとしても、重大な被害が発生する前に迅速に対処できる可視性が確保される。

6.安全なコーディング標準を文書化し、実施する。

セキュアコーディング標準を文書化することは、あなたのチームがどのように安全で、保守可能で、準拠したコードを書くかを定義する明確な一連のガイドラインを作成することである。これらの標準は、入力検証、エラー処理、暗号化の実践、セッション管理のようなトピックに加え、あなたの技術スタックに特有の一般的な脆弱性への対処方法もカバーする必要がある。

このような標準を整備することで、若手エンジニアから上級アーキテクトに至るまで、すべての開発者が同じセキュリティ原則に従うことが保証される。これらの標準は、トレーニングや定期的な更新と組み合わせることで、開発プロセスを最新のセキュリティ要件に適合させ続ける生きたリソースとなる。

セキュアコーディングの標準とフレームワーク

独自のコーディング標準を作成する際に助けをお探しなら、以下の一般的なガイドラインが役立ちます。これらのガイドラインは、一般的な脆弱性に対処するためのさまざまなプラクティスをカバーしており、業界のベストプラクティスにコーディングの取り組みを合わせる方法を明確にするのに役立ちます。

OWASP セキュアコーディングの実践

OWASPは、セキュリティを最初から最後までコードに組み込むことを望む開発者にとって、最も広く認知されている情報源の1つである。OWASPは、OWASP Developer GuideやOWASP Top 10 のような主要なセキュアコーディングリソースを作成している。OWASP のアプローチは非常に実用的であり、開発者が開発中に適用できるチェックリストやコーディングのヒントを提供している。

OWASPガイドラインに従うことは、プロジェクト全体でセキュアなコーディングのための共通のベースラインを作成することにより、チームに利益をもたらす。OWASP は、新しい脅威ベクトルや攻撃テクニックを反映するために定期的に更新されるため、組織はこれを利用して、新たなリスクに先手を打つことができます。OWASPの原則をワークフローに組み込むことで、コード品質を向上させ、脆弱性を減らし、広く受け入れられている業界のガイドラインに合わせることができます。

NIST セキュアソフトウェア開発フレームワーク

米国国立標準技術研究所(NIST)は、より広範なサイバーセキュリティフレームワークとともに、包括的なセキュアコーディングガイダンスを発行しています。NIST セキュアソフトウェア開発フレームワーク(SSDF)は、高レベルのセキュアソフトウェア開発プラクティスに関する情報を提供するだけでなく、社内のチーム間およびチーム間の重要な問題に関するコミュニケーションを改善する共通の語彙を提供します。このフレームワークは、具体的な技法よりもむしろ成果に重点を置いているため、OWASP や SEI CERT Coding Standards のような他の標準を補完するものとして最適である。

SEI CERTコーディング基準

ソフトウェア工学研究所(SEI)の CERT 部門によって開発されたSEI CERT コーディング標準は、C、C++、Java、Perl を含む特定のプログラミング言語のセキュリティ脆弱性の防止に焦点を当てています。各言語固有の標準は、安全なコーディング規則、詳細な説明、および準拠コードと非準拠コードの両方の例を特徴としています。CERT コーディング標準は、特定のプログラミング言語のニュアンスや癖に対処しているため、これらの環境で作業する開発者にとって非常に価値があり、実行可能です。

マイクロソフト セキュリティ開発ライフサイクル

マイクロソフト社のセキュリティ開発ライフサイクル(SDL)は、セキュリティがソフトウェア開発プロセスの不可欠な一部となるように設計された一連の実践方法である。これには、脅威のモデル化、開発者向けのセキュリティトレーニング、ソフトウェアサプライチェーンの安全確保など、10の重要なトピックに関する推奨事項が含まれている。マイクロソフト社自身もこのアプローチを採用しているため、組織は、開発者、テスター、セキュリティチームが連携するテスト済みのプロセスから利益を得ることができる。

ISO/IEC 27001

ISO/IEC 27001は、情報セキュリティマネジメントシステム(ISMS)の規格として最もよく知られていますが、セキュアコーディングにも強い意味を持っています。ISO/IEC 27001 は、組織全体の ISMS を確立することに重点を置いていますが、セキュアコーディングに関する原則も含んでいます。これらの勧告は、セキュアコーディングの実施に取り組む際に、組織が従うことができるハイレベルなガイダンスを提供します。

AIセキュリティ・ルール

AIコーディングツールはかつてないほど便利になりましたが、安全で正確なコードを作成できなければ、かえって害になることもあります。Secure Code Warrior AIセキュリティルールは、この種のものとしては初めて、GitHub Copilot、Cline、Cursor、WindsurfなどのAIツールで使用する安全なコーディングのベストプラクティスに関するガイダンスを提供します。これらのルールは、AIコーディングアシスタントを軌道に乗せ、安全でないコードのリスクを最小限に抑えるガードレールを設置します。

最初から安全なコードを作成する方法を学ぶ

セキュアコーディングは、単なる技術的要件ではなく、ビジネス上の重要な利点です。チームが最初からセキュアなコードを記述すれば、コストのかかる脆弱性を防ぎ、データ漏洩のリスクを低減し、顧客が信頼できるソフトウェアを提供できます。しかし、セキュアコーディングのプラクティスをマスターすることは、構造化されたガイダンスなしでは特に困難です。開発者は、実世界での実践、進化する脅威に関する最新の知識、そして、コードのすべての行で自信を持ってセキュリティ原則を適用する方法を必要としています。

Secure Code WarriorISO 27001認証およびSOC 2準拠のアジャイルlearning platform、貴社のチームにまさにそれを提供します。言語固有のセキュリティのベストプラクティスに関するトレーニング、現実的なコーディング課題、さまざまな役割のために作成されたコンテンツにより、セキュリティは後回しにされがちでしたが、開発プロセスの自然な一部となります。開発者は、早期に脆弱性を特定して修正するスキルを身につけ、業界標準に準拠し、ソフトウェア開発ライフサイクル全体を通じてコードセキュリティの完全なオーナーシップを持つことができる。Secure Code Warrior 使用している企業が、ソフトウェアの脆弱性を53%削減し、最大1,400万ドルのコスト削減を実現し、開発者の92%が追加トレーニングを希望していることは驚くことではありません。

チームが初日から、より安全で強力なコードを書く方法を知りたい方は、 Secure Code Warrior デモを今すぐご予約ください。

ソフトウェアの脆弱性が後回しにされたり、技術革新の妨げになったりすると、企業はデータ漏洩や風評被害、高額な法的責任への扉を開いてしまう。サイバー攻撃は、より強力な開発手法を用いれば防げたかもしれないコードの弱点を悪用することが多い。

セキュアコーディングは、開発の各段階にセキュリティ原則を組み込むことで、こうした課題に対処します。開発者は、脆弱性が発見されてから修正を実施するのではなく、インジェクション攻撃やクロスサイト・スクリプティング(XSS)などの一般的な脅威に対する保護を組み込んだコードを記述します。ここでは、セキュアコーディングが、信頼性の高い高品質のソフトウェアを提供しながら、企業のリスクを低減し、ユーザーの信頼を守り、規制要件を遵守する上でどのように役立つかを詳しく見ていきましょう。

セキュアコーディングとは?

セキュアコーディングとは、潜在的な脆弱性に対処するためにソフトウェアを記述する際に、セキュリティのベストプラクティスに従うという原則である。セキュアコーディングでは、セキュリティを開発の個別のフェーズとして扱うのではなく、初期の段階から実績のある安全策を統合し、開発者がコードセキュリティのオーナーシップを持ち、それを効果的に適用するスキルを身につけるようにする。

Open Worldwide Application Security Project(OWASP)やSoftware Engineering Institute(SEA)のCERT Division(CERT部門)のような組織によって作成された公認のセキュアコーディング標準は、攻撃者が悪用する一般的な落とし穴を回避しようとする開発者にとって、北極星のような役割を果たすことができる。これらの戦略を既存のワークフローに安全に実装するために、基礎的で実践的なセキュアコーディングスキルを継続的に積み重ねることは、今日のサイバーセキュリティの状況において譲れないことである。例えば、できるだけ多くのユーザー入力を検証することで SQL インジェクション攻撃を防ぐことができ、出力エンコーディングは XSS をブロックするのに役立ちます。これらやその他の安全なコーディングの実践は、侵害のリスクを低減し、進化するサイバー脅威に耐えることができる、より弾力性のあるアプリケーションにつながります。

なぜセキュアコーディングが重要なのか?

成功したサイバー攻撃の多くは、開発中に防ぐことができた脆弱性を悪用しているため、安全なコーディングは重要です。最初からセキュアな実践を優先することで、攻撃者がデータの漏洩や業務の妨害に利用できる欠陥を導入する可能性を減らすことができます。ソフトウェア開発ライフサイクル(SDLC)の各段階にセキュリティを組み込むことで、すべての機能、更新、統合が保護を念頭に置いて設計されるようになります。

開発中にリスクに積極的に対処することは、緊急パッチやダウンタイム、インシデント対応リソースを必要とするような導入後にリスクを修正するよりもはるかに低コストです。また、データ保護規制へのコンプライアンスも向上し、潜在的な罰金や法的課題を回避することができます。また、セキュアコーディングの実践は、消費者の企業に対する信頼を育み、強力なセキュリティをブランドの評判の一部にします。

一般的なコードのセキュリティ脆弱性

セキュアコーディングは、攻撃者が悪用する最も頻繁で危険な脆弱性に加え、AIコーディングツールの使用に伴うような新たな脅威ベクトルを防ぐことを目的としています。ここでは、いくつかの一般的な脆弱性の概要と、それらが引き起こす可能性のある被害、そしてセキュアコーディングがどのようにそれらを軽減するのに役立つかについて説明します。

デシリアライズの欠陥

デシリアライズの欠陥は、アプリケーションが適切な検証を行わずに外部ソースからデータを受け入れ、処理した場合に発生します。シリアライゼーションは、オブジェクトを保存または送信できる形式に変換し、デシリアライゼーションは、それらのオブジェクトを使用できるように再構築します。デシリアライズの欠陥の影響は深刻で、任意のコードの実行や特権の昇格につながる可能性があります。セキュアコーディングでは、信頼され検証されたデータのみがデシリアライズされるようにし、信頼されていない入力のネイティブなデシリアライズを可能な限り完全に避けることで、この問題に対処します。

インジェクション攻撃

インジェクション攻撃は、攻撃者がアプリケーションのコマンドやクエリの一部として解釈される入力を提供した場合に起 こります。最もよく知られたタイプは SQL インジェクションで、悪意のある SQL 文がクエリに挿入され、データベー スの内容にアクセスしたり、内容を変更したりします。その他のタイプには、攻撃者が任意のコマンドを実行するコマンドインジェクションや、LDAP(Lightweight Directory Access Protocol)インジェクションがあります。インジェクション攻撃の結果は、不正なデータアクセスや削除からシステムの完全な侵害まで、多岐にわたります。インジェクション攻撃がもたらす結果は、データへの不正アクセスや削除からシステムの完全な侵害まで、多岐にわたります。セキュアコーディングは、パラメータ化されたクエリやプリペアドステートメントを使用し、処理される前に信頼できないデータをエスケープし、厳密な入力検証を実施することで、インジェクションの脆弱性を防ぐのに役立ちます。これらや他の安全なコーディングの実践は、攻撃者がアプリケーションの意図した振る舞いを変更するのを阻止することができます。

クロスサイトスクリプティング(XSS

クロスサイト・スクリプティング(XSS)は、他のユーザが閲覧するページに悪意のあるスクリプトを挿入することで、ウェブ・アプリケーションを標的にするインジェクション攻撃の一種です。これは通常、アプリケーションの出力に検証されていないユーザ入力が含まれる場合に起こります。他のユーザのブラウザがそのページを表示すると、悪意のあるスクリプトが実行され、クッキーを盗んだり、キー入力をキャプチャしたり、悪意のあるサイトにリダイレクトしたりする可能性があります。

XSSの影響には、セッションのハイジャックや個人情報の盗難などがあります。企業にとって、これは顧客の信頼を損ない、機密データが漏洩した場合には規制上の問題に発展する可能性があります。セキュアコーディングでは、ユーザーが提供するすべての入力を表示前にサニタイズおよびエンコードし、出力を自動的にエスケープするフレームワークを使用し、コンテンツセキュリティポリシー(CSP)を実装して実行可能なスクリプトを制限することで、XSSに対処します。

アクセス制御

アクセス・コントロールの脆弱性は、ユーザが何を見たり、何をしたりできるかについてのルールが適切に定義されたり、実施されなかったりする場合に発生します。壊れたアクセス・コントロールによって、攻撃者は意図されたユーザーの役割の制限を迂回し、潜在的に機密データを読んだり、記録を変更したり、特権ユーザーのみに意図されたアクションを実行したりすることができます。

アクセス制御の問題は重要な課題であり、特にAIコーディングツールはこの脆弱性クラスに効果的に対処するのに苦労しており、開発者のスキルと意識の必要性を浮き彫りにしている。アクセス制御が破られた場合の影響は大きい。例えば、攻撃者が管理者専用の機能にアクセスできれば、セキュリティ設定を無効にしたり、個人情報を抜き取ったり、他のユーザーになりすましたりすることができる。

セキュアコーディングプラクティスは、すべてのリクエストに対してサーバサイドの権限チェックを強制し、最小特権の原則に従い、セキュリティ対策として不明瞭さ(リンクの非表示など)のみに依存することを避けることで、これらのリスクに対抗します。さらに、厳密なアクセス制御テストを実施することで、これらの保護が長期にわたって強固に維持されるようになります。

クロスサイト・リクエスト・フォージェリ(CSRF)

クロスサイト・リクエスト・フォージェリ(CSRF)攻撃は、ユーザが認証されている別のサイトで、望まないアクションを実行させます。例えば、送金、メールアドレスの変更、アカウント設定の変更などです。この攻撃が機能するのは、ブラウザが偽造されたリクエストに、クッキーのような有効な認証トークンを自動的に含めるからです。

セキュアコーディングでは、各ユーザセッションに固有のアンチ CSRF トークンを実装し、状態を変更するリクエストごとにそれを検証することで、CSRF を防御します。その他の防御策としては、重要なアクションには再認証を要求したり、クッキーに SameSite 属性を設定してクロスサイトリクエストで送信されないようにしたりします。これらの防御を開発ライフサイクルに組み込むことで、システムが正当で意図的なアクションのみを処理する可能性をより高くすることができます。

安全でない認証

安全でない認証は、ユーザの ID を検証するプロセスが弱い、予測可能である、またはその他の欠陥 がある場合に発生する。これは、不十分なパスワード・ポリシー、安全でないクレデンシャル保管、または多要素認証 (MFA)の欠如によって生じる。攻撃者は、ブルートフォース攻撃、クレデンシャル・スタッフィング、伝送中の暗号化されていないクレデンシャルの傍受など、さまざまな方法でこれらの弱点を突くことができる。安全でない認証の影響は、攻撃者がユーザー・アカウント、管理コントロール、機密データに直接アクセスできるようになるため、深刻です。いったん内部に侵入すると、さらにシステムを侵害したり、貴重な情報を持ち逃げしたりする可能性がある。

セキュアコーディングは、強力なパスワード要件の強制、保存されたクレデンシャルのハッシュ化とサ ルティング、すべての認証交換にHTTPSのようなセキュアなプロトコルの使用、検証の追加レイヤ ーを提供するMFAの統合によって、この脆弱性に対処する。開発者はまた、失敗した試行を制限し、不審な活動を早期に検出するようなログイン・メカニズムを設計し、認証システムが弱点ではなく強力な防御線として機能するようにする必要がある。

守るべき6つのセキュア・コーディング・プラクティス

安全なソフトウェアを構築するには、どのような脅威が存在するかを知るだけでは不十分です。実績のある安全なコーディングの実践とパターンを学び、取り入れることが必要です。以下のテクニックは、セキュリティをすべてのプロジェクトに不可欠なものにするために、開発者が実行可能なステップを提供する。

1.ユーザーアクセス制御の実装

上述したように、ユーザ・アクセス・コントロールとは、システム内の各ユーザ・ロールに権限を定義し、実施することを意味します。強力なアクセス・コントロールは、権限のないユーザーによる機密データの閲覧、記録の変更、管理操作の実行を防止します。また、ユーザー・アカウントが侵害された場合、攻撃者はそのアカウントの権限しか持たないため、被害が限定されます。

効果的なユーザー・アクセス・コントロールには、身元を確認するための強固な認証と、認証されたユーザーが要求されたアクションを実行する権限を持っていることを確認する権限チェックが必要です。最小特権の原則に沿うように、アクセス・コントロールの慣行を定期的に見直し、ユーザが業務を遂行するために必要な最小限のアクセス権しか与えないようにする必要があります。アクセス・コントロールはまた、ポリシーとシステム内のユーザーを常に最新の状態に保つための定期的なモニタリングと、異常なアクティビティに素早くフラグを立てる監査に依存しています。

2.データの検証とサニタイズ

データの検証およびサニタイズには、処理前に、すべての入力が期待されるフォーマット、タイプ、パターンに適合していることを確認し、潜在的に危険なコンテンツを削除するためにデータをクリーニングすることが含まれます。これらのプラクティスは、どのような外部ソースからの入力データにも適用されるべきである。なぜなら、信頼できるソースでさえも危険にさらされる可能性があるからである。バリデーションとサニタイズを開発プロセスに組み込むことで、インジェクション攻撃のような一般的な脅威に対してアプリケーションを強く保つことができます。

3.現代語で書く

セキュアなコーディングとは、コードの書き方だけではありません。また、そもそもセキュリティ上の欠陥が生じないようなツールや環境を選択することでもあります。最新の言語に完全に移行することは、多くの企業にとって現実的で効率的な選択肢ではないことが多いものの、少なくとも最新のプログラミング言語をある程度使用し、選択したすべての言語の最新バージョンを使用することで、ソフトウェアのセキュリティを向上させることができます。最新の言語やフレームワークは、通常、より優れたメモリ安全性、より強力な型チェック、一般的な脆弱性に対する組み込みの保護を提供する。例えば、RustやGoのような言語は安全性を念頭に設計されており、古い言語が陥りやすいバッファオーバーフローのような問題を防ぐのに役立っている。

JavaやPythonのような確立された言語は、モダナイズやセキュリティの確保が難しい場合がありますが、最新のリリースに対応することで、最新のセキュリティ機能やパフォーマンスの改善にアクセスできるようになります。多くのアップデートは、既知の脆弱性にパッチを当て、安全でない関数を廃止し、より安全なデフォルト設定を提供します。

4.コードの難読化

コードの難読化とは、ソースコードやコンパイルされたコードを、攻撃者が理解したり、リバースエンジニアリングしたり、操 作したりするのを難しくするプロセスです。難読化は、他のセキュリティ対策に取って代わるものではありませんが、アプリケーションのロジックや機密ルーチンを詮索好きな目から隠すことで、防御のもう一つの層を追加します。難読化には、変数や関数の名前を無意味な識別子に変更したり、コードを追跡しにくくするような方法でコードを再構築するような技法が含まれます。

目標は、攻撃者が脆弱性を発見し、悪用するために必要なコストと労力を上げることです。セキュアコーディングでは、難読化は他の強力なセキュリティプラクティスと一緒に機能し、あなたのアプリケーションを魅力的な ターゲットではなくします。

5.コードをスキャンして監視する

安全なコーディングの実践には、コードを積極的にスキャンし、監視することも重要です。静的アプリケーション・セキュリティ・テスト(SAST)ツールは、配備前に既知の脆弱性についてソースコードを分析し、動的アプリケーション・セキュリティ・テスト(DAST)ツールは、実行中のアプリケーションに悪用可能な欠陥がないかリアルタイムでテストします。両方のアプローチを組み合わせることで、早期に継続的に問題を発見することができます。

開発時にスキャンするだけでなく、運用時に継続的な監視を実施することが重要である。これには、異常なアクティビティに対するアラートの設定、セキュリティ・イベントのロギング、攻撃をリアルタイムで検出してブロックするためのランタイム・アプリケーション・セルフプロテクション(RASP)ツールの活用などが含まれる。定期的なスキャンと監視を行うことで、開発中に脆弱性がすり抜けたとしても、重大な被害が発生する前に迅速に対処できる可視性が確保される。

6.安全なコーディング標準を文書化し、実施する。

セキュアコーディング標準を文書化することは、あなたのチームがどのように安全で、保守可能で、準拠したコードを書くかを定義する明確な一連のガイドラインを作成することである。これらの標準は、入力検証、エラー処理、暗号化の実践、セッション管理のようなトピックに加え、あなたの技術スタックに特有の一般的な脆弱性への対処方法もカバーする必要がある。

このような標準を整備することで、若手エンジニアから上級アーキテクトに至るまで、すべての開発者が同じセキュリティ原則に従うことが保証される。これらの標準は、トレーニングや定期的な更新と組み合わせることで、開発プロセスを最新のセキュリティ要件に適合させ続ける生きたリソースとなる。

セキュアコーディングの標準とフレームワーク

独自のコーディング標準を作成する際に助けをお探しなら、以下の一般的なガイドラインが役立ちます。これらのガイドラインは、一般的な脆弱性に対処するためのさまざまなプラクティスをカバーしており、業界のベストプラクティスにコーディングの取り組みを合わせる方法を明確にするのに役立ちます。

OWASP セキュアコーディングの実践

OWASPは、セキュリティを最初から最後までコードに組み込むことを望む開発者にとって、最も広く認知されている情報源の1つである。OWASPは、OWASP Developer GuideやOWASP Top 10 のような主要なセキュアコーディングリソースを作成している。OWASP のアプローチは非常に実用的であり、開発者が開発中に適用できるチェックリストやコーディングのヒントを提供している。

OWASPガイドラインに従うことは、プロジェクト全体でセキュアなコーディングのための共通のベースラインを作成することにより、チームに利益をもたらす。OWASP は、新しい脅威ベクトルや攻撃テクニックを反映するために定期的に更新されるため、組織はこれを利用して、新たなリスクに先手を打つことができます。OWASPの原則をワークフローに組み込むことで、コード品質を向上させ、脆弱性を減らし、広く受け入れられている業界のガイドラインに合わせることができます。

NIST セキュアソフトウェア開発フレームワーク

米国国立標準技術研究所(NIST)は、より広範なサイバーセキュリティフレームワークとともに、包括的なセキュアコーディングガイダンスを発行しています。NIST セキュアソフトウェア開発フレームワーク(SSDF)は、高レベルのセキュアソフトウェア開発プラクティスに関する情報を提供するだけでなく、社内のチーム間およびチーム間の重要な問題に関するコミュニケーションを改善する共通の語彙を提供します。このフレームワークは、具体的な技法よりもむしろ成果に重点を置いているため、OWASP や SEI CERT Coding Standards のような他の標準を補完するものとして最適である。

SEI CERTコーディング基準

ソフトウェア工学研究所(SEI)の CERT 部門によって開発されたSEI CERT コーディング標準は、C、C++、Java、Perl を含む特定のプログラミング言語のセキュリティ脆弱性の防止に焦点を当てています。各言語固有の標準は、安全なコーディング規則、詳細な説明、および準拠コードと非準拠コードの両方の例を特徴としています。CERT コーディング標準は、特定のプログラミング言語のニュアンスや癖に対処しているため、これらの環境で作業する開発者にとって非常に価値があり、実行可能です。

マイクロソフト セキュリティ開発ライフサイクル

マイクロソフト社のセキュリティ開発ライフサイクル(SDL)は、セキュリティがソフトウェア開発プロセスの不可欠な一部となるように設計された一連の実践方法である。これには、脅威のモデル化、開発者向けのセキュリティトレーニング、ソフトウェアサプライチェーンの安全確保など、10の重要なトピックに関する推奨事項が含まれている。マイクロソフト社自身もこのアプローチを採用しているため、組織は、開発者、テスター、セキュリティチームが連携するテスト済みのプロセスから利益を得ることができる。

ISO/IEC 27001

ISO/IEC 27001は、情報セキュリティマネジメントシステム(ISMS)の規格として最もよく知られていますが、セキュアコーディングにも強い意味を持っています。ISO/IEC 27001 は、組織全体の ISMS を確立することに重点を置いていますが、セキュアコーディングに関する原則も含んでいます。これらの勧告は、セキュアコーディングの実施に取り組む際に、組織が従うことができるハイレベルなガイダンスを提供します。

AIセキュリティ・ルール

AIコーディングツールはかつてないほど便利になりましたが、安全で正確なコードを作成できなければ、かえって害になることもあります。Secure Code Warrior AIセキュリティルールは、この種のものとしては初めて、GitHub Copilot、Cline、Cursor、WindsurfなどのAIツールで使用する安全なコーディングのベストプラクティスに関するガイダンスを提供します。これらのルールは、AIコーディングアシスタントを軌道に乗せ、安全でないコードのリスクを最小限に抑えるガードレールを設置します。

最初から安全なコードを作成する方法を学ぶ

セキュアコーディングは、単なる技術的要件ではなく、ビジネス上の重要な利点です。チームが最初からセキュアなコードを記述すれば、コストのかかる脆弱性を防ぎ、データ漏洩のリスクを低減し、顧客が信頼できるソフトウェアを提供できます。しかし、セキュアコーディングのプラクティスをマスターすることは、構造化されたガイダンスなしでは特に困難です。開発者は、実世界での実践、進化する脅威に関する最新の知識、そして、コードのすべての行で自信を持ってセキュリティ原則を適用する方法を必要としています。

Secure Code WarriorISO 27001認証およびSOC 2準拠のアジャイルlearning platform、貴社のチームにまさにそれを提供します。言語固有のセキュリティのベストプラクティスに関するトレーニング、現実的なコーディング課題、さまざまな役割のために作成されたコンテンツにより、セキュリティは後回しにされがちでしたが、開発プロセスの自然な一部となります。開発者は、早期に脆弱性を特定して修正するスキルを身につけ、業界標準に準拠し、ソフトウェア開発ライフサイクル全体を通じてコードセキュリティの完全なオーナーシップを持つことができる。Secure Code Warrior 使用している企業が、ソフトウェアの脆弱性を53%削減し、最大1,400万ドルのコスト削減を実現し、開発者の92%が追加トレーニングを希望していることは驚くことではありません。

チームが初日から、より安全で強力なコードを書く方法を知りたい方は、 Secure Code Warrior デモを今すぐご予約ください。

以下のリンクをクリックし、この資料のPDFをダウンロードしてください。

Secure Code Warrior は、ソフトウェア開発ライフサイクル全体にわたってコードを保護し、サイバーセキュリティを最優先とする企業文化を創造するために、お客様の組織を支援します。AppSec マネージャー、開発者、CISO、またはセキュリティに関わるすべての人が、安全でないコードに関連するリスクを減らすことができるよう、支援します。

レポートを見るデモを予約するSecure Code Warrior は、開発者がスキルを向上させる際に、セキュアコーディングをポジティブで魅力的な体験にします。私たちは、セキュリティに精通した開発者がコネクテッドワールドの日常的なスーパーヒーローになるように、それぞれのコーダーが好む学習経路に沿って指導します。

この記事はSecure Code Warriorの業界専門家チームは、安全なソフトウェアを最初から構築するための知識とスキルを開発者に提供することに尽力しています。安全なコーディングの実践、業界のトレンド、実際の洞察に関する深い専門知識を活用します。

ソフトウェアの脆弱性が後回しにされたり、技術革新の妨げになったりすると、企業はデータ漏洩や風評被害、高額な法的責任への扉を開いてしまう。サイバー攻撃は、より強力な開発手法を用いれば防げたかもしれないコードの弱点を悪用することが多い。

セキュアコーディングは、開発の各段階にセキュリティ原則を組み込むことで、こうした課題に対処します。開発者は、脆弱性が発見されてから修正を実施するのではなく、インジェクション攻撃やクロスサイト・スクリプティング(XSS)などの一般的な脅威に対する保護を組み込んだコードを記述します。ここでは、セキュアコーディングが、信頼性の高い高品質のソフトウェアを提供しながら、企業のリスクを低減し、ユーザーの信頼を守り、規制要件を遵守する上でどのように役立つかを詳しく見ていきましょう。

セキュアコーディングとは?

セキュアコーディングとは、潜在的な脆弱性に対処するためにソフトウェアを記述する際に、セキュリティのベストプラクティスに従うという原則である。セキュアコーディングでは、セキュリティを開発の個別のフェーズとして扱うのではなく、初期の段階から実績のある安全策を統合し、開発者がコードセキュリティのオーナーシップを持ち、それを効果的に適用するスキルを身につけるようにする。

Open Worldwide Application Security Project(OWASP)やSoftware Engineering Institute(SEA)のCERT Division(CERT部門)のような組織によって作成された公認のセキュアコーディング標準は、攻撃者が悪用する一般的な落とし穴を回避しようとする開発者にとって、北極星のような役割を果たすことができる。これらの戦略を既存のワークフローに安全に実装するために、基礎的で実践的なセキュアコーディングスキルを継続的に積み重ねることは、今日のサイバーセキュリティの状況において譲れないことである。例えば、できるだけ多くのユーザー入力を検証することで SQL インジェクション攻撃を防ぐことができ、出力エンコーディングは XSS をブロックするのに役立ちます。これらやその他の安全なコーディングの実践は、侵害のリスクを低減し、進化するサイバー脅威に耐えることができる、より弾力性のあるアプリケーションにつながります。

なぜセキュアコーディングが重要なのか?

成功したサイバー攻撃の多くは、開発中に防ぐことができた脆弱性を悪用しているため、安全なコーディングは重要です。最初からセキュアな実践を優先することで、攻撃者がデータの漏洩や業務の妨害に利用できる欠陥を導入する可能性を減らすことができます。ソフトウェア開発ライフサイクル(SDLC)の各段階にセキュリティを組み込むことで、すべての機能、更新、統合が保護を念頭に置いて設計されるようになります。

開発中にリスクに積極的に対処することは、緊急パッチやダウンタイム、インシデント対応リソースを必要とするような導入後にリスクを修正するよりもはるかに低コストです。また、データ保護規制へのコンプライアンスも向上し、潜在的な罰金や法的課題を回避することができます。また、セキュアコーディングの実践は、消費者の企業に対する信頼を育み、強力なセキュリティをブランドの評判の一部にします。

一般的なコードのセキュリティ脆弱性

セキュアコーディングは、攻撃者が悪用する最も頻繁で危険な脆弱性に加え、AIコーディングツールの使用に伴うような新たな脅威ベクトルを防ぐことを目的としています。ここでは、いくつかの一般的な脆弱性の概要と、それらが引き起こす可能性のある被害、そしてセキュアコーディングがどのようにそれらを軽減するのに役立つかについて説明します。

デシリアライズの欠陥

デシリアライズの欠陥は、アプリケーションが適切な検証を行わずに外部ソースからデータを受け入れ、処理した場合に発生します。シリアライゼーションは、オブジェクトを保存または送信できる形式に変換し、デシリアライゼーションは、それらのオブジェクトを使用できるように再構築します。デシリアライズの欠陥の影響は深刻で、任意のコードの実行や特権の昇格につながる可能性があります。セキュアコーディングでは、信頼され検証されたデータのみがデシリアライズされるようにし、信頼されていない入力のネイティブなデシリアライズを可能な限り完全に避けることで、この問題に対処します。

インジェクション攻撃

インジェクション攻撃は、攻撃者がアプリケーションのコマンドやクエリの一部として解釈される入力を提供した場合に起 こります。最もよく知られたタイプは SQL インジェクションで、悪意のある SQL 文がクエリに挿入され、データベー スの内容にアクセスしたり、内容を変更したりします。その他のタイプには、攻撃者が任意のコマンドを実行するコマンドインジェクションや、LDAP(Lightweight Directory Access Protocol)インジェクションがあります。インジェクション攻撃の結果は、不正なデータアクセスや削除からシステムの完全な侵害まで、多岐にわたります。インジェクション攻撃がもたらす結果は、データへの不正アクセスや削除からシステムの完全な侵害まで、多岐にわたります。セキュアコーディングは、パラメータ化されたクエリやプリペアドステートメントを使用し、処理される前に信頼できないデータをエスケープし、厳密な入力検証を実施することで、インジェクションの脆弱性を防ぐのに役立ちます。これらや他の安全なコーディングの実践は、攻撃者がアプリケーションの意図した振る舞いを変更するのを阻止することができます。

クロスサイトスクリプティング(XSS

クロスサイト・スクリプティング(XSS)は、他のユーザが閲覧するページに悪意のあるスクリプトを挿入することで、ウェブ・アプリケーションを標的にするインジェクション攻撃の一種です。これは通常、アプリケーションの出力に検証されていないユーザ入力が含まれる場合に起こります。他のユーザのブラウザがそのページを表示すると、悪意のあるスクリプトが実行され、クッキーを盗んだり、キー入力をキャプチャしたり、悪意のあるサイトにリダイレクトしたりする可能性があります。

XSSの影響には、セッションのハイジャックや個人情報の盗難などがあります。企業にとって、これは顧客の信頼を損ない、機密データが漏洩した場合には規制上の問題に発展する可能性があります。セキュアコーディングでは、ユーザーが提供するすべての入力を表示前にサニタイズおよびエンコードし、出力を自動的にエスケープするフレームワークを使用し、コンテンツセキュリティポリシー(CSP)を実装して実行可能なスクリプトを制限することで、XSSに対処します。

アクセス制御

アクセス・コントロールの脆弱性は、ユーザが何を見たり、何をしたりできるかについてのルールが適切に定義されたり、実施されなかったりする場合に発生します。壊れたアクセス・コントロールによって、攻撃者は意図されたユーザーの役割の制限を迂回し、潜在的に機密データを読んだり、記録を変更したり、特権ユーザーのみに意図されたアクションを実行したりすることができます。

アクセス制御の問題は重要な課題であり、特にAIコーディングツールはこの脆弱性クラスに効果的に対処するのに苦労しており、開発者のスキルと意識の必要性を浮き彫りにしている。アクセス制御が破られた場合の影響は大きい。例えば、攻撃者が管理者専用の機能にアクセスできれば、セキュリティ設定を無効にしたり、個人情報を抜き取ったり、他のユーザーになりすましたりすることができる。

セキュアコーディングプラクティスは、すべてのリクエストに対してサーバサイドの権限チェックを強制し、最小特権の原則に従い、セキュリティ対策として不明瞭さ(リンクの非表示など)のみに依存することを避けることで、これらのリスクに対抗します。さらに、厳密なアクセス制御テストを実施することで、これらの保護が長期にわたって強固に維持されるようになります。

クロスサイト・リクエスト・フォージェリ(CSRF)

クロスサイト・リクエスト・フォージェリ(CSRF)攻撃は、ユーザが認証されている別のサイトで、望まないアクションを実行させます。例えば、送金、メールアドレスの変更、アカウント設定の変更などです。この攻撃が機能するのは、ブラウザが偽造されたリクエストに、クッキーのような有効な認証トークンを自動的に含めるからです。

セキュアコーディングでは、各ユーザセッションに固有のアンチ CSRF トークンを実装し、状態を変更するリクエストごとにそれを検証することで、CSRF を防御します。その他の防御策としては、重要なアクションには再認証を要求したり、クッキーに SameSite 属性を設定してクロスサイトリクエストで送信されないようにしたりします。これらの防御を開発ライフサイクルに組み込むことで、システムが正当で意図的なアクションのみを処理する可能性をより高くすることができます。

安全でない認証

安全でない認証は、ユーザの ID を検証するプロセスが弱い、予測可能である、またはその他の欠陥 がある場合に発生する。これは、不十分なパスワード・ポリシー、安全でないクレデンシャル保管、または多要素認証 (MFA)の欠如によって生じる。攻撃者は、ブルートフォース攻撃、クレデンシャル・スタッフィング、伝送中の暗号化されていないクレデンシャルの傍受など、さまざまな方法でこれらの弱点を突くことができる。安全でない認証の影響は、攻撃者がユーザー・アカウント、管理コントロール、機密データに直接アクセスできるようになるため、深刻です。いったん内部に侵入すると、さらにシステムを侵害したり、貴重な情報を持ち逃げしたりする可能性がある。

セキュアコーディングは、強力なパスワード要件の強制、保存されたクレデンシャルのハッシュ化とサ ルティング、すべての認証交換にHTTPSのようなセキュアなプロトコルの使用、検証の追加レイヤ ーを提供するMFAの統合によって、この脆弱性に対処する。開発者はまた、失敗した試行を制限し、不審な活動を早期に検出するようなログイン・メカニズムを設計し、認証システムが弱点ではなく強力な防御線として機能するようにする必要がある。

守るべき6つのセキュア・コーディング・プラクティス

安全なソフトウェアを構築するには、どのような脅威が存在するかを知るだけでは不十分です。実績のある安全なコーディングの実践とパターンを学び、取り入れることが必要です。以下のテクニックは、セキュリティをすべてのプロジェクトに不可欠なものにするために、開発者が実行可能なステップを提供する。

1.ユーザーアクセス制御の実装

上述したように、ユーザ・アクセス・コントロールとは、システム内の各ユーザ・ロールに権限を定義し、実施することを意味します。強力なアクセス・コントロールは、権限のないユーザーによる機密データの閲覧、記録の変更、管理操作の実行を防止します。また、ユーザー・アカウントが侵害された場合、攻撃者はそのアカウントの権限しか持たないため、被害が限定されます。

効果的なユーザー・アクセス・コントロールには、身元を確認するための強固な認証と、認証されたユーザーが要求されたアクションを実行する権限を持っていることを確認する権限チェックが必要です。最小特権の原則に沿うように、アクセス・コントロールの慣行を定期的に見直し、ユーザが業務を遂行するために必要な最小限のアクセス権しか与えないようにする必要があります。アクセス・コントロールはまた、ポリシーとシステム内のユーザーを常に最新の状態に保つための定期的なモニタリングと、異常なアクティビティに素早くフラグを立てる監査に依存しています。

2.データの検証とサニタイズ

データの検証およびサニタイズには、処理前に、すべての入力が期待されるフォーマット、タイプ、パターンに適合していることを確認し、潜在的に危険なコンテンツを削除するためにデータをクリーニングすることが含まれます。これらのプラクティスは、どのような外部ソースからの入力データにも適用されるべきである。なぜなら、信頼できるソースでさえも危険にさらされる可能性があるからである。バリデーションとサニタイズを開発プロセスに組み込むことで、インジェクション攻撃のような一般的な脅威に対してアプリケーションを強く保つことができます。

3.現代語で書く

セキュアなコーディングとは、コードの書き方だけではありません。また、そもそもセキュリティ上の欠陥が生じないようなツールや環境を選択することでもあります。最新の言語に完全に移行することは、多くの企業にとって現実的で効率的な選択肢ではないことが多いものの、少なくとも最新のプログラミング言語をある程度使用し、選択したすべての言語の最新バージョンを使用することで、ソフトウェアのセキュリティを向上させることができます。最新の言語やフレームワークは、通常、より優れたメモリ安全性、より強力な型チェック、一般的な脆弱性に対する組み込みの保護を提供する。例えば、RustやGoのような言語は安全性を念頭に設計されており、古い言語が陥りやすいバッファオーバーフローのような問題を防ぐのに役立っている。

JavaやPythonのような確立された言語は、モダナイズやセキュリティの確保が難しい場合がありますが、最新のリリースに対応することで、最新のセキュリティ機能やパフォーマンスの改善にアクセスできるようになります。多くのアップデートは、既知の脆弱性にパッチを当て、安全でない関数を廃止し、より安全なデフォルト設定を提供します。

4.コードの難読化

コードの難読化とは、ソースコードやコンパイルされたコードを、攻撃者が理解したり、リバースエンジニアリングしたり、操 作したりするのを難しくするプロセスです。難読化は、他のセキュリティ対策に取って代わるものではありませんが、アプリケーションのロジックや機密ルーチンを詮索好きな目から隠すことで、防御のもう一つの層を追加します。難読化には、変数や関数の名前を無意味な識別子に変更したり、コードを追跡しにくくするような方法でコードを再構築するような技法が含まれます。

目標は、攻撃者が脆弱性を発見し、悪用するために必要なコストと労力を上げることです。セキュアコーディングでは、難読化は他の強力なセキュリティプラクティスと一緒に機能し、あなたのアプリケーションを魅力的な ターゲットではなくします。

5.コードをスキャンして監視する

安全なコーディングの実践には、コードを積極的にスキャンし、監視することも重要です。静的アプリケーション・セキュリティ・テスト(SAST)ツールは、配備前に既知の脆弱性についてソースコードを分析し、動的アプリケーション・セキュリティ・テスト(DAST)ツールは、実行中のアプリケーションに悪用可能な欠陥がないかリアルタイムでテストします。両方のアプローチを組み合わせることで、早期に継続的に問題を発見することができます。

開発時にスキャンするだけでなく、運用時に継続的な監視を実施することが重要である。これには、異常なアクティビティに対するアラートの設定、セキュリティ・イベントのロギング、攻撃をリアルタイムで検出してブロックするためのランタイム・アプリケーション・セルフプロテクション(RASP)ツールの活用などが含まれる。定期的なスキャンと監視を行うことで、開発中に脆弱性がすり抜けたとしても、重大な被害が発生する前に迅速に対処できる可視性が確保される。

6.安全なコーディング標準を文書化し、実施する。

セキュアコーディング標準を文書化することは、あなたのチームがどのように安全で、保守可能で、準拠したコードを書くかを定義する明確な一連のガイドラインを作成することである。これらの標準は、入力検証、エラー処理、暗号化の実践、セッション管理のようなトピックに加え、あなたの技術スタックに特有の一般的な脆弱性への対処方法もカバーする必要がある。

このような標準を整備することで、若手エンジニアから上級アーキテクトに至るまで、すべての開発者が同じセキュリティ原則に従うことが保証される。これらの標準は、トレーニングや定期的な更新と組み合わせることで、開発プロセスを最新のセキュリティ要件に適合させ続ける生きたリソースとなる。

セキュアコーディングの標準とフレームワーク

独自のコーディング標準を作成する際に助けをお探しなら、以下の一般的なガイドラインが役立ちます。これらのガイドラインは、一般的な脆弱性に対処するためのさまざまなプラクティスをカバーしており、業界のベストプラクティスにコーディングの取り組みを合わせる方法を明確にするのに役立ちます。

OWASP セキュアコーディングの実践

OWASPは、セキュリティを最初から最後までコードに組み込むことを望む開発者にとって、最も広く認知されている情報源の1つである。OWASPは、OWASP Developer GuideやOWASP Top 10 のような主要なセキュアコーディングリソースを作成している。OWASP のアプローチは非常に実用的であり、開発者が開発中に適用できるチェックリストやコーディングのヒントを提供している。

OWASPガイドラインに従うことは、プロジェクト全体でセキュアなコーディングのための共通のベースラインを作成することにより、チームに利益をもたらす。OWASP は、新しい脅威ベクトルや攻撃テクニックを反映するために定期的に更新されるため、組織はこれを利用して、新たなリスクに先手を打つことができます。OWASPの原則をワークフローに組み込むことで、コード品質を向上させ、脆弱性を減らし、広く受け入れられている業界のガイドラインに合わせることができます。

NIST セキュアソフトウェア開発フレームワーク

米国国立標準技術研究所(NIST)は、より広範なサイバーセキュリティフレームワークとともに、包括的なセキュアコーディングガイダンスを発行しています。NIST セキュアソフトウェア開発フレームワーク(SSDF)は、高レベルのセキュアソフトウェア開発プラクティスに関する情報を提供するだけでなく、社内のチーム間およびチーム間の重要な問題に関するコミュニケーションを改善する共通の語彙を提供します。このフレームワークは、具体的な技法よりもむしろ成果に重点を置いているため、OWASP や SEI CERT Coding Standards のような他の標準を補完するものとして最適である。

SEI CERTコーディング基準

ソフトウェア工学研究所(SEI)の CERT 部門によって開発されたSEI CERT コーディング標準は、C、C++、Java、Perl を含む特定のプログラミング言語のセキュリティ脆弱性の防止に焦点を当てています。各言語固有の標準は、安全なコーディング規則、詳細な説明、および準拠コードと非準拠コードの両方の例を特徴としています。CERT コーディング標準は、特定のプログラミング言語のニュアンスや癖に対処しているため、これらの環境で作業する開発者にとって非常に価値があり、実行可能です。

マイクロソフト セキュリティ開発ライフサイクル

マイクロソフト社のセキュリティ開発ライフサイクル(SDL)は、セキュリティがソフトウェア開発プロセスの不可欠な一部となるように設計された一連の実践方法である。これには、脅威のモデル化、開発者向けのセキュリティトレーニング、ソフトウェアサプライチェーンの安全確保など、10の重要なトピックに関する推奨事項が含まれている。マイクロソフト社自身もこのアプローチを採用しているため、組織は、開発者、テスター、セキュリティチームが連携するテスト済みのプロセスから利益を得ることができる。

ISO/IEC 27001

ISO/IEC 27001は、情報セキュリティマネジメントシステム(ISMS)の規格として最もよく知られていますが、セキュアコーディングにも強い意味を持っています。ISO/IEC 27001 は、組織全体の ISMS を確立することに重点を置いていますが、セキュアコーディングに関する原則も含んでいます。これらの勧告は、セキュアコーディングの実施に取り組む際に、組織が従うことができるハイレベルなガイダンスを提供します。

AIセキュリティ・ルール

AIコーディングツールはかつてないほど便利になりましたが、安全で正確なコードを作成できなければ、かえって害になることもあります。Secure Code Warrior AIセキュリティルールは、この種のものとしては初めて、GitHub Copilot、Cline、Cursor、WindsurfなどのAIツールで使用する安全なコーディングのベストプラクティスに関するガイダンスを提供します。これらのルールは、AIコーディングアシスタントを軌道に乗せ、安全でないコードのリスクを最小限に抑えるガードレールを設置します。

最初から安全なコードを作成する方法を学ぶ

セキュアコーディングは、単なる技術的要件ではなく、ビジネス上の重要な利点です。チームが最初からセキュアなコードを記述すれば、コストのかかる脆弱性を防ぎ、データ漏洩のリスクを低減し、顧客が信頼できるソフトウェアを提供できます。しかし、セキュアコーディングのプラクティスをマスターすることは、構造化されたガイダンスなしでは特に困難です。開発者は、実世界での実践、進化する脅威に関する最新の知識、そして、コードのすべての行で自信を持ってセキュリティ原則を適用する方法を必要としています。

Secure Code WarriorISO 27001認証およびSOC 2準拠のアジャイルlearning platform、貴社のチームにまさにそれを提供します。言語固有のセキュリティのベストプラクティスに関するトレーニング、現実的なコーディング課題、さまざまな役割のために作成されたコンテンツにより、セキュリティは後回しにされがちでしたが、開発プロセスの自然な一部となります。開発者は、早期に脆弱性を特定して修正するスキルを身につけ、業界標準に準拠し、ソフトウェア開発ライフサイクル全体を通じてコードセキュリティの完全なオーナーシップを持つことができる。Secure Code Warrior 使用している企業が、ソフトウェアの脆弱性を53%削減し、最大1,400万ドルのコスト削減を実現し、開発者の92%が追加トレーニングを希望していることは驚くことではありません。

チームが初日から、より安全で強力なコードを書く方法を知りたい方は、 Secure Code Warrior デモを今すぐご予約ください。

目次

Secure Code Warrior は、開発者がスキルを向上させる際に、セキュアコーディングをポジティブで魅力的な体験にします。私たちは、セキュリティに精通した開発者がコネクテッドワールドの日常的なスーパーヒーローになるように、それぞれのコーダーが好む学習経路に沿って指導します。

Secure Code Warrior は、ソフトウェア開発ライフサイクル全体にわたってコードを保護し、サイバーセキュリティを最優先とする企業文化を創造するために、お客様の組織を支援します。AppSec マネージャー、開発者、CISO、またはセキュリティに関わるすべての人が、安全でないコードに関連するリスクを減らすことができるよう、支援します。

デモを予約するダウンロード

%20(1).avif)

.avif)